Comprobamos los cimientos antes de empezar a construir

Antes de implantar OpenSIEM en la empresa, nos gusta hacer un análisis de riesgos. Comprobamos los riesgos de la infraestructura informática. A continuación, trazamos un mapa de los riesgos, de modo que se puedan establecer las mejores prioridades para resolver los problemas de seguridad. No queremos vigilar la puerta delantera mientras la trasera está abierta.

Pasos de la evaluación de riesgos

1. Identificación de los activos

Con un activo, comprobamos cada pieza de software, hardware, datos o centro de datos y su grado de seguridad. A cada activo se le asigna una determinada prioridad para que quede claro dónde pueden producirse los mayores riesgos.

2. Identificación de las amenazas

Una amenaza puede ser un hackeo del sistema, pero también un incendio o un daño causado por el agua, un fallo eléctrico o un empleado con intenciones maliciosas.

3. Identificación de las vulnerabilidades

Las vulnerabilidades se centran en los sistemas y procesos utilizados. ¿Están todos los sistemas actualizados y cómo se sabe? ¿Se ha realizado una prueba de penetración en los sistemas y cuál es la política de prevención de pérdida de datos, por ejemplo?

4. Análisis de los recursos de control

¿Cuáles son los privilegios dentro de la infraestructura y quién está autorizado para qué? ¿Y cuál es el protocolo de control para esto?

5. Estimación de la probabilidad y el impacto

Basándose en los cuatro primeros pasos, se puede hacer una estimación de los incidentes que se producirán con más frecuencia y de lo que le costará a la empresa si se producen. A cada activo se le asignará una clasificación de impacto y probabilidad.

6. Revalorización de los activos

Los nuevos conocimientos permitirán centrarse en las amenazas más importantes.

7. Registro de resultados

Una vez implantada la plataforma, se pueden procesar los nuevos resultados y reevaluar cada activo a lo largo del tiempo para garantizar la seguridad continua.

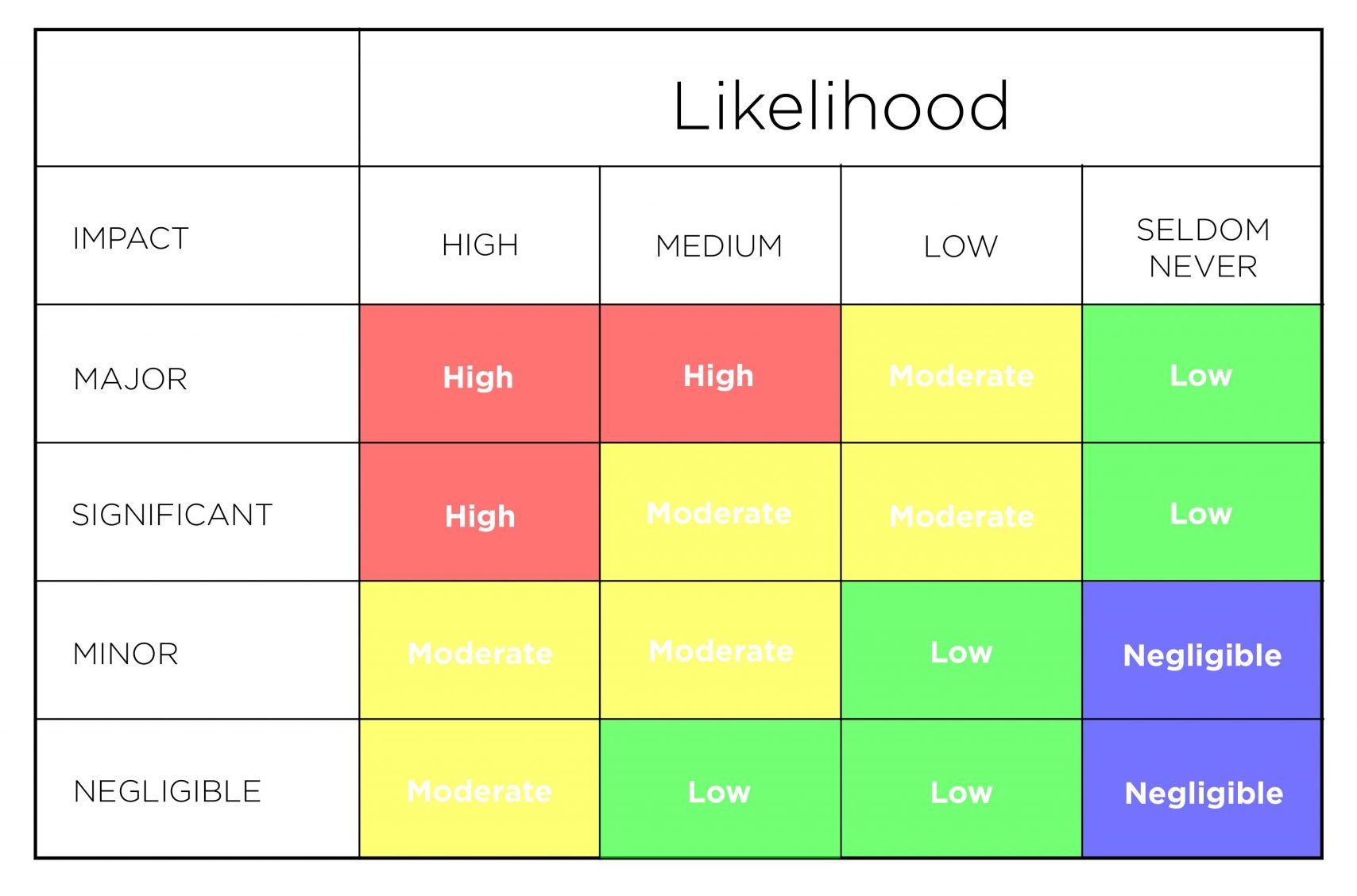

Probabilidad

Basándose en los pasos anteriores, se rellena el modelo de probabilidad. Cada activo se sitúa en una determinada escala y en función de ella se determina el grado de intensidad de la ciberseguridad.

Si un activo está en números rojos, naturalmente recibirá la mayor atención. Sin embargo, esto no significa que no se preste atención a las amenazas y peligros en el verde. La seguridad integral de OpenSIEM garantiza que cada punto final vinculado esté protegido y supervisado para detectar situaciones sospechosas.